网络安全、网络安全,有网络才不安全。

那么断网不就好了。

现在也不行了。万万没想到,用来散热的电脑风扇,也成了黑客窃取数据的对象。

让我们先来感受一下“作案”的过程吧。

下面的办公环境可以说是再“标配”不过了:主机箱、显示器、键盘……三件套齐活。

而旁边放着的手机,就是“作案凶器”。

它会根据主机风扇转动时产生的振动,悄无声息的把文档中的内容窃取出来。

值得一提的是,上面的环境是一个气隙系统(air-gapped system)——通俗点来讲,是指将电脑放在一个物理断网的环境中,这种技术经常在高度安全需求的环境中被使用。

这就是最近来自以色列Mordechai Guri团队的新技术——AiR-ViBeR。

Guri团队一直在研究如何从“隔离”的环境中,窃取电脑的数据。

而这一次,他们分析了过去从未研究过的方式——振动。

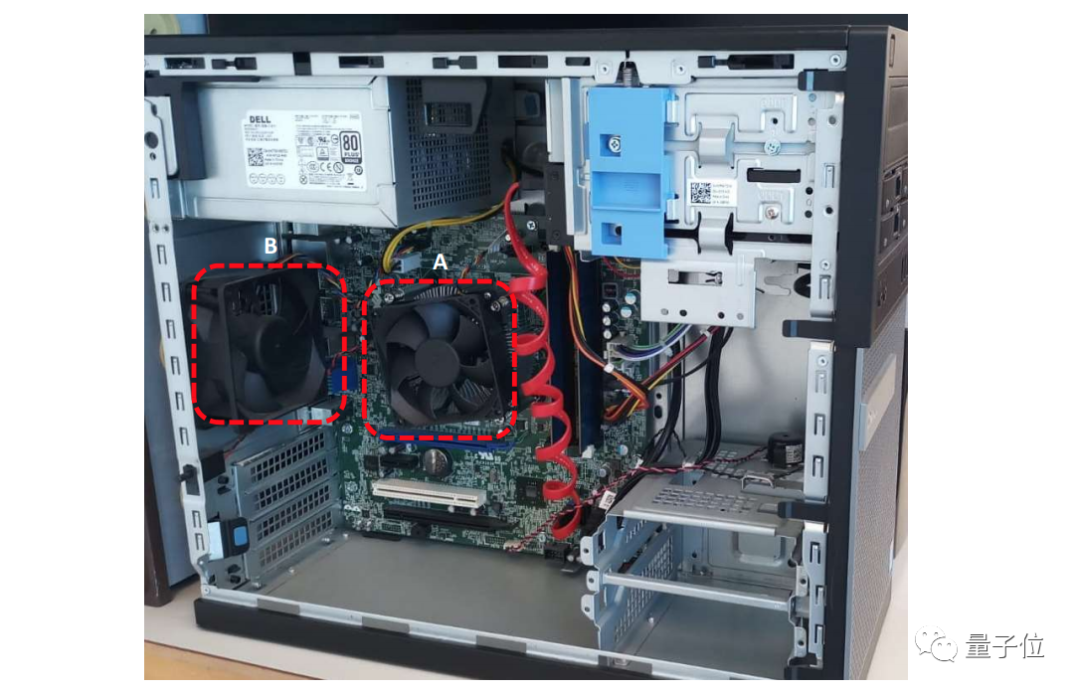

更具体点来说,就是通过计算机风扇产生的振动,包括 CPU 风扇、 GPU 风扇,或者其他安装在机箱的风扇,来达到“黑”数据的目的。

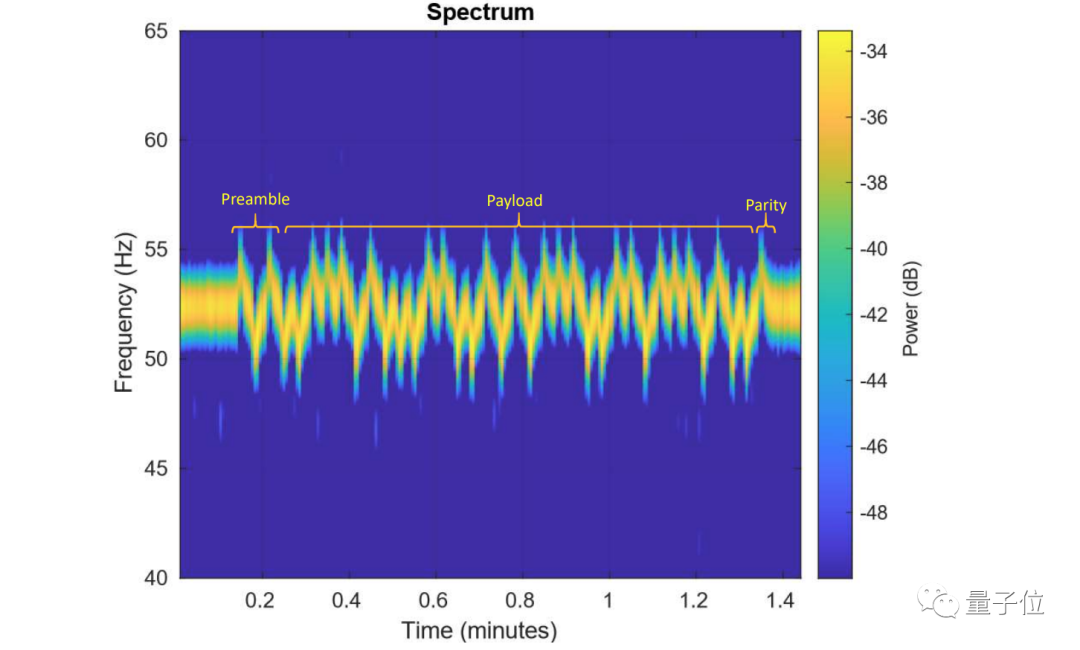

根据Guri的介绍,植入在气隙系统上的恶意代码,可以控制风扇工作的速度。通过调节风扇的速度,攻击者可以控制风扇振动的频率。

Air-viber 技术利用存储在气隙系统中的敏感信息,改变风扇转速,生成一个振动模式。而后,通过附近的环境(如桌子)进行传播。

接下来,附近的攻击者就可以利用智能手机中的加速传感器,把这些振动记录下来,然后解码隐藏在振动模式中的信息,重建从气隙系统中盗取的信息。

而收集这些振动也有2种方式。

如果攻击者可以实际进入气隙网络,他们就可以把自己的智能手机放在气隙系统附近的桌子上,收集定向振动,而不用接触电脑。

如果攻击者无法访问气隙网络,那么攻击者可以感染目标公司员工的智能手机。这些设备就可以代替攻击者,感受来自风扇的振动。

Guri强调说,第二种收集振动的方式是完全可能的,因为现代智能手机加速传感器,可以被任何应用程序访问,不需要用户的许可。

其实,这不是Guri团队*次尝试在气隙系统中盗取数据。

在过去的五年时间里,团队一直在尝试使用各种各样的方法,在不被发现的情况下,将数据从“与世隔绝”的计算机发送到外部世界。

窃取的方式也是“五花八门”。

有通过硬盘驱动器LED的:

有通过USB线的:

还有通过本地GPU的:

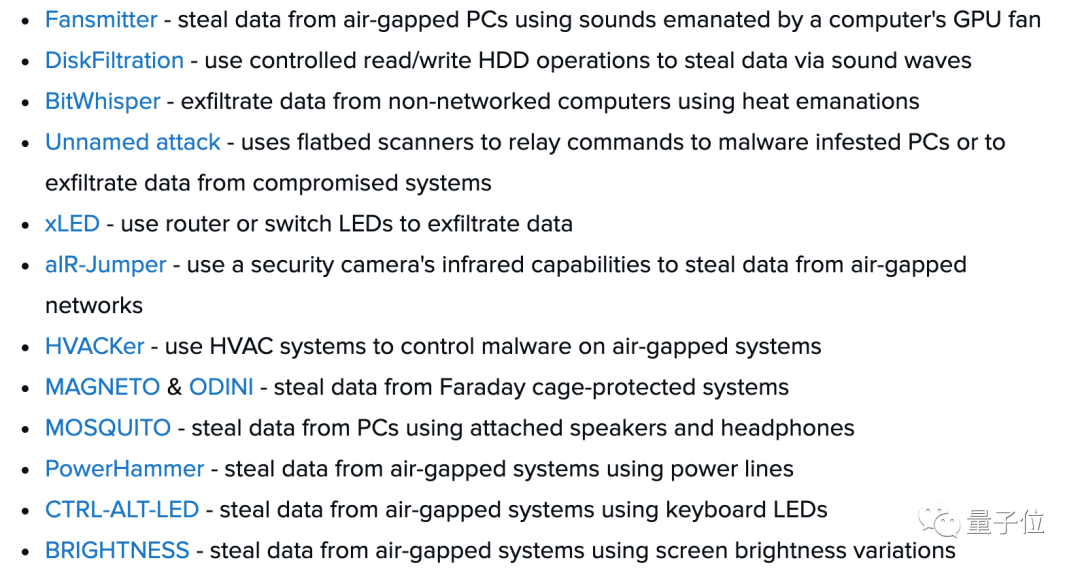

完了?并没有!

“是时候展现真正的技术了!”——请欣赏下图中的研究列表:

或许你会担心:连在高度安全环境下,都能有这么多方式窃取数据,而且还能“隔空取物”,是不是太不安全了?

不必太担心。

虽然像AiR-ViBeR这样的技术具备非常大的“隐蔽性”,但是速度相对来说是非常慢的。

通过振动,数据只能以每秒0.5比特的低速度外泄……

若是以这种速度来窃取数据,是相当不现实的。

此外,普通用户更不需要担心像AiR-ViBeR这样的技术,毕竟咱们连接的互联网……它的危险性更大。

不过,那些在高度安全环境下工作的管理员们,可要注意一下了……

参考链接:

https://www.zdnet.com/article/academics-steal-data-from-air-gapped-systems-using-pc-fan-vibrations/

论文地址:

https://arxiv.org/abs/2004.06195v1

21219起

融资事件

4358.73亿元

融资总金额

11655家

企业

3214家

涉及机构

510起

上市事件

6.35万亿元

A股总市值